それは月曜の朝 事件

メールの送受信ができないよ~

postfixは CentOS5系(CentOS6系でもほぼ同じ感じ)

キューに送信メールが溜まってないか確認 mailq または postqueue -p

なんと、凄い数のメールがキューに溜まってる。これでは、送受信できないはずだ。

対応処置

メール送信キューのクリア

/var/log/maillog ある同一アカウントから大量に送信している

問題のアカウントパスワードを変更しても状況変わらず

そこで問題のアカウントの削除 rm -R /home/問題のアカウント名 で強制削除した

しかし状況変わらず。(ブラックリストに載ってしまったので送信先が受信拒絶している。

結果、キューに残り一定時間置いて再送信するが拒絶され溜まり続けている状況)

とりあえず service postfix stop でsmtp停止。受信dovecot はそのまま使える様にして調査

postfixのキューを見て見た mailq (postqueue -p と同じ)キューに大量の送信待ちが有る。

そこで postsuper -d ALL でキューをクリアした。

ようやく正常に戻った。

メールサーバーのログ調査してブラックリスト解除申請

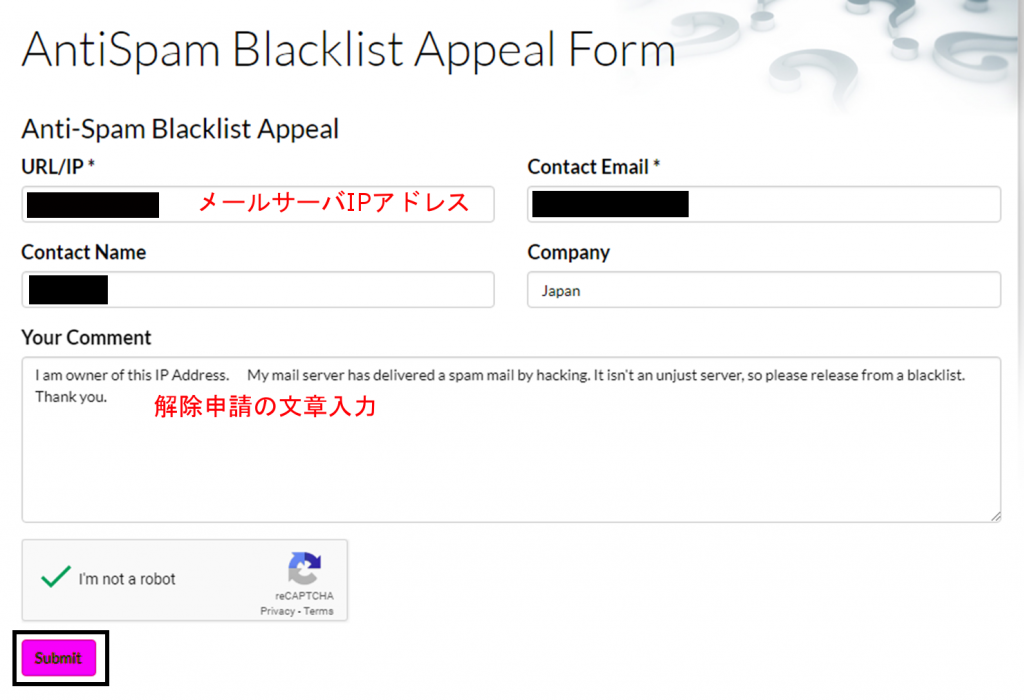

TREND MICRO

maillog

メールサーバ postfix/smtp[7230]: 160F113C88F6: to=<アカウント@ドメイン>, relay=in.hes.trendmicro.com—-, dsn=4.7.1, status=deferred (host in.hes.trendmicro.com[—– said: 450 4.7.1 <アカウント@ドメイン>: Recipient address rejected: ERS-QIL. (in reply to RCPT TO command))

ブラックリストの確認

ブラックリスト解除申請

承認済みリストにエントリー

maillog

メールサーバ postfix/smtp[27072]: 83FCC13C8283: host aspmx.l.google.com[IP] said: 421-4.7.0 [postfixサーバIP] Our system has detected an unusual rate of 421-4.7.0 unsolicited mail originating from your IP address. To protect our 421-4.7.0 users from spam, mail sent from your IP address has been temporarily 421-4.7.0 rate limited. Please visit 421-4.7.0 https://support.google.com/mail/?p=UnsolicitedRateLimitError to 421 4.7.0 review our Bulk Email Senders Guidelines. b1-v6si33791843pgb.553 – gsmtp (in reply to end of DATA command)

ブラックリスト解除申請

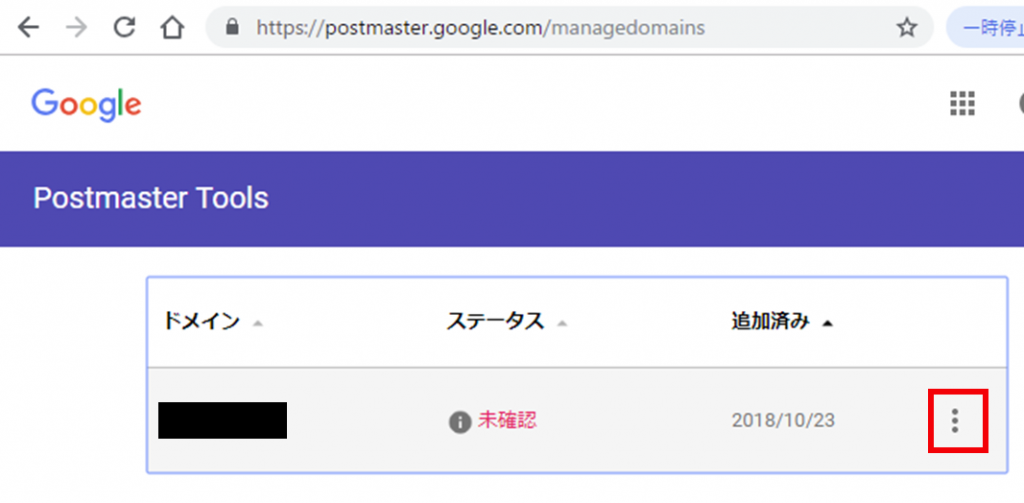

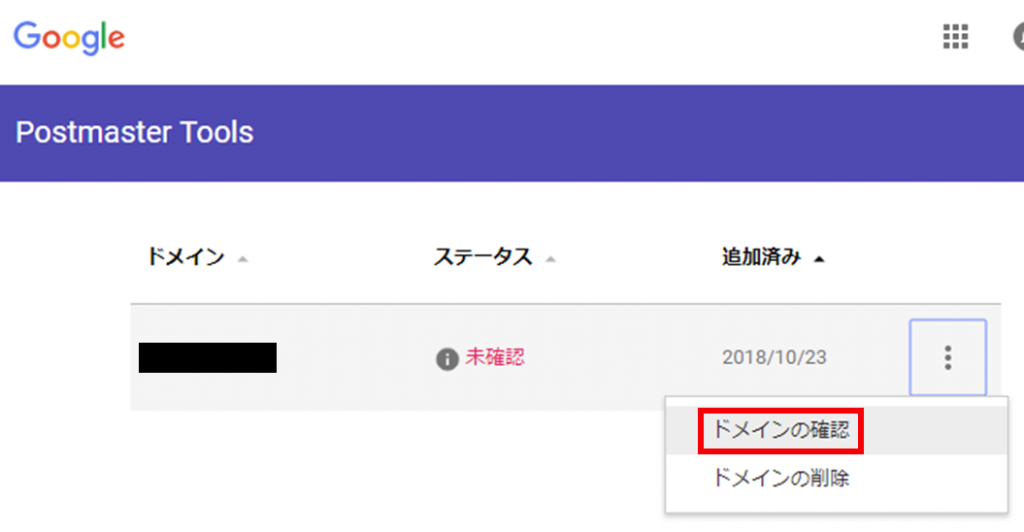

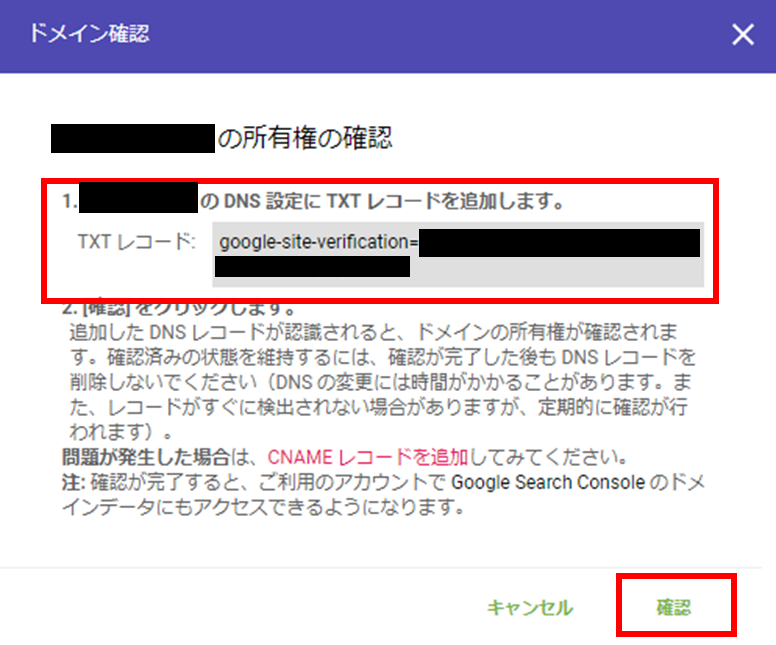

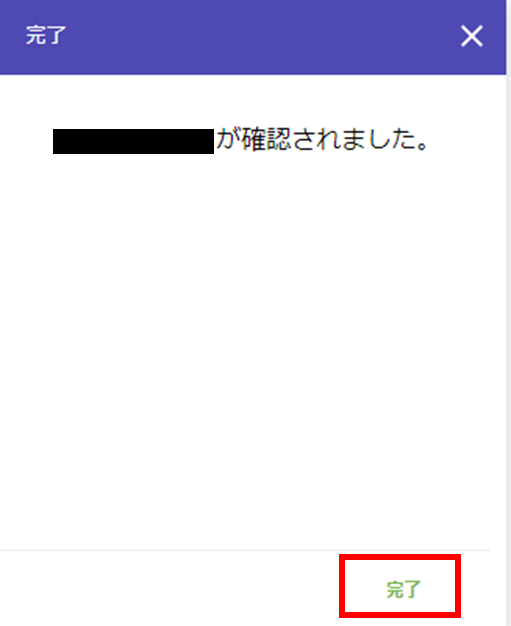

Postmaster Tools でTXTレコードを確認してDNSサーバーにTXTレコードを追加する

DNSサーバにPostmaster Tools の指示通り 下記の様にTXTレコードを追加した

mydomain. IN TXT “google-site-verification=Postmaster Tools の指示通り”

FortiGate

maillog

メールサーバ postfix/smtp[20845]: 3182F13CA524: host 送信先MTA[送信先MTAのIP] refused to talk to me: 550 5.5.0 xxx.xxx.xxx.xxx is blacklisted by FortiGuard. This email from IP has been rejected. The email message was detected as spam.

ブラックリスト解除申請

https://fortiguard.com/learnmore#as でメールサーバのIPを入力してブラックリストに載っていれば解除申請フォームから解除申請を行う

ブラックリストに載っているので解除申請をする

その他

自分では解除申請できない、わからないブロックもあるので送信先に丁重に解除のお願いをした。とにかく一度ブラックリストに載ってしまうと解除してもらえるまで労力的にも時間的にも大変。

DNSサーバーにSPFレコードを追加

なりすましメールに間違われないように SPF(Sender Policy Framework) を導入してみた。

DNSサーバーの TXTレコードに下記の様に追加してみた。効果は?確認してない。

ドメイン名. IN TXT “v=spf1 +ip4:PostfixサーバIP ~all”

ブルートフォースアタック対策

外部からのPOP IMAPアクセスはファイアウォールで止めているがブルートフォースアタック(数秒間隔で同一アカウントでパスワードを変えて認証トライ)がひどい。下記の様に一応常時監視している。

これほどひどい状況では、ブルートフォースアタック対策を検討せざるを得ないでしょう。「ったくっ!」て感じ。

tail -f /var/log/maillog | grep “authentication failure”

tail -f /var/log/messages | grep “auth failure”

スパムの踏み台にされた原因はパスワードが盗まれたのが原因であることは間違いない。

今回はそれがウィルス感染なのか、ブルートフォースアタックでやられたのか不明。

コメント