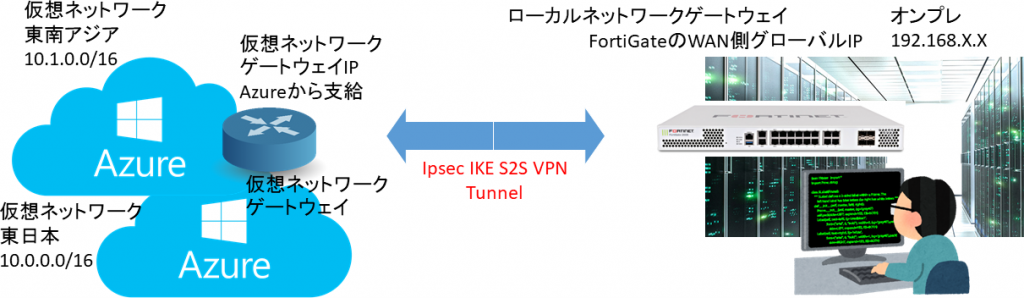

サイト間VPN構成図

設定

以下Microsoft の「Azure Portal でサイト間接続を作成する」に従って設定する

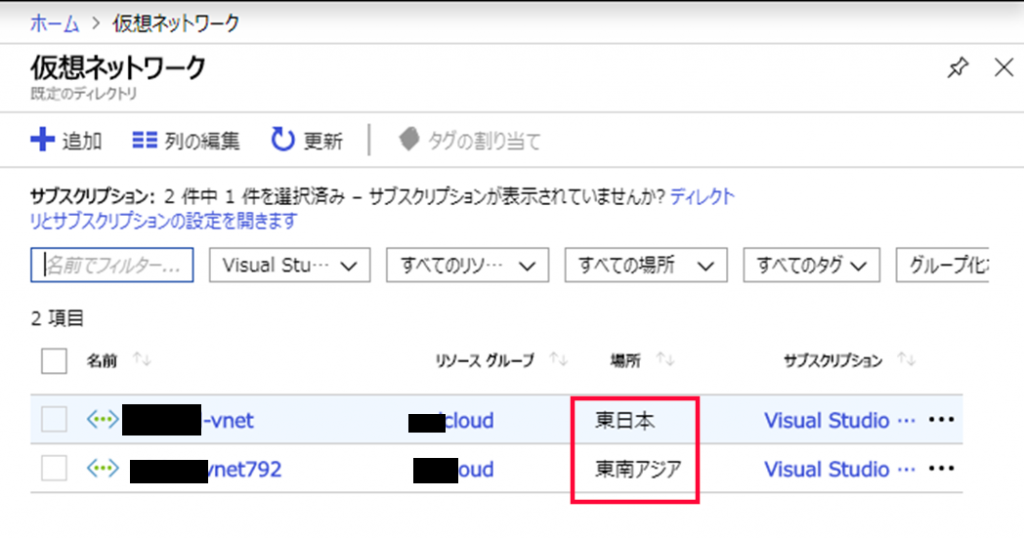

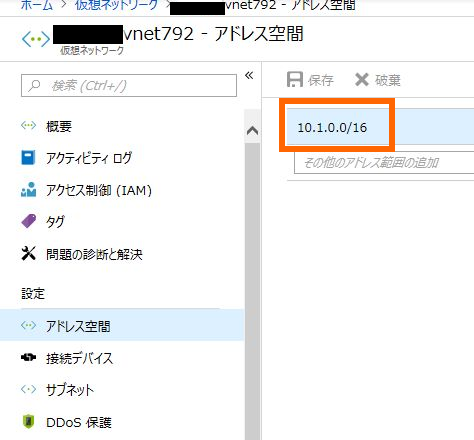

1.仮想ネットワークの作成(Azure)

仮想マシン作成時に自動で仮想ネットワークは作成されました

東日本と東南アジアの2つのリージョンがあります

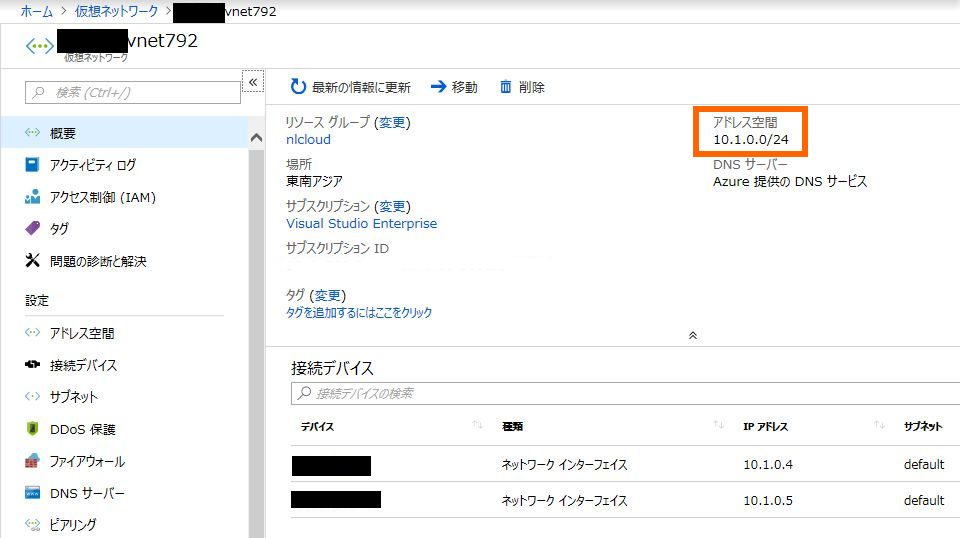

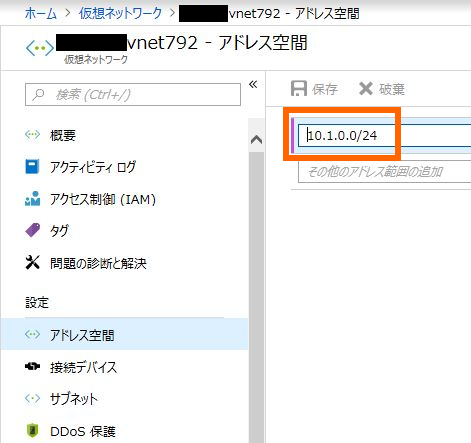

当初 仮想ネットワークのアドレス空間マスクを24ビットで作成したが

下の「3.ゲートウェイサブネットを作成する」は24ビットマスクでは作成できなかったので

16ビットマスクに変更した

2.DNSサーバーの指定(Azure)

取り敢えず飛ばしてVPN構築完了後にオンプレのDNSサーバーを指定した

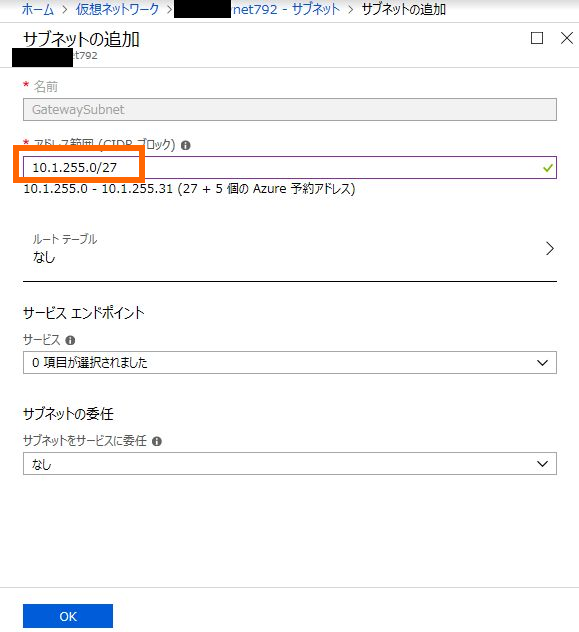

3.ゲートウェイ サブネットを作成する(Azure)

仮想ネットワーク ゲートウェイを作成する仮想ネットワークに移動して設定画面を表示します。

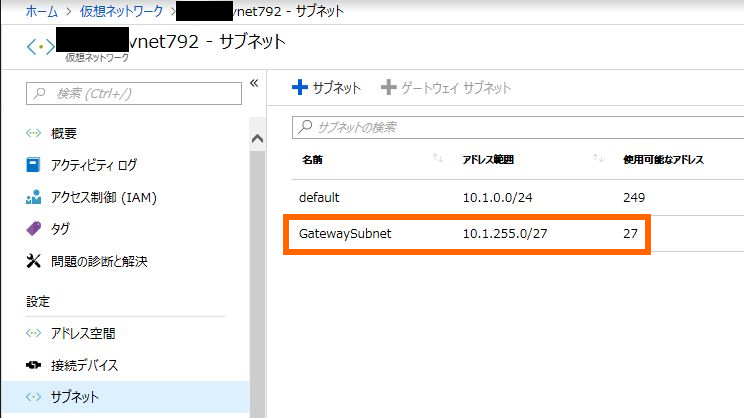

ゲートウェイサブネットを作成完了後の確認

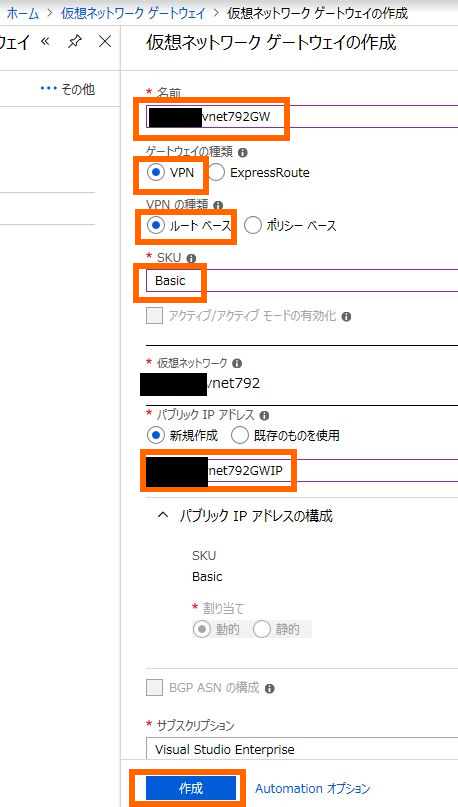

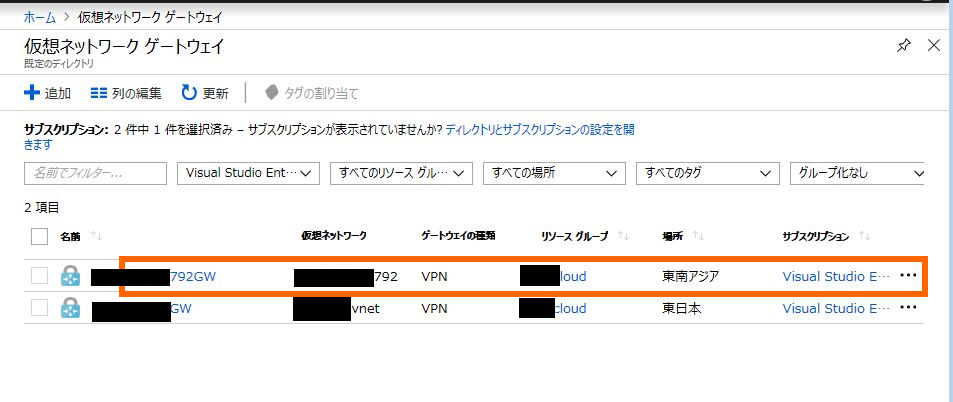

4.VPN ゲートウェイを作成する(Azure)

「すべてのサービス」「仮想ネットワークゲートウェイ」を選択 「追加」をクリック 「仮想ネットワークゲートウェイの作成」ページを表示

「追加」をクリック 「仮想ネットワークゲートウェイの作成」ページを表示

「SKU」は [Basic]を選択 これが一番安価でテスト環境はこれで

仮想ネットワークゲートウェイ作成後の確認

仮想ネットワークゲートウェイ作成後の確認

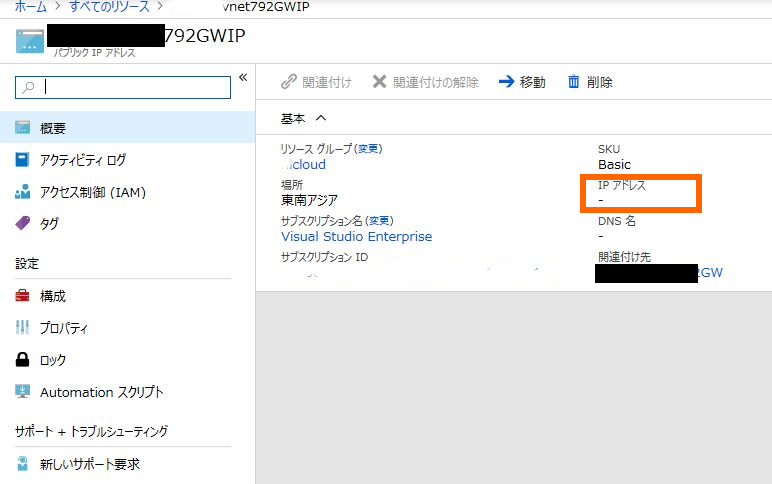

仮想ネットワークゲートウェイのパブリックIPアドレスはすぐには表示されない

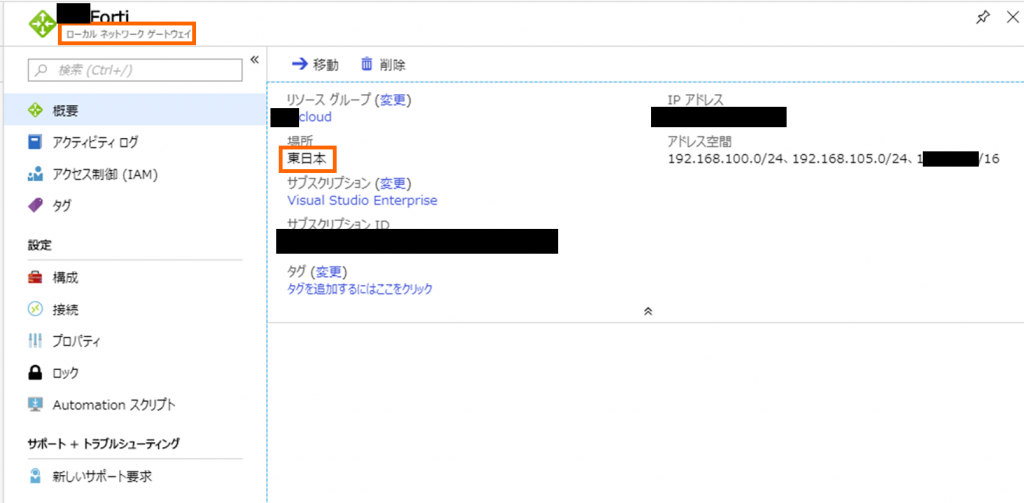

5.ローカル ネットワーク ゲートウェイを作成する(Azureに作成)

(オンプレFortiGateのwan側グローバルIP)

ローカル ネットワーク ゲートウェイは既に東日本リージョンで作成済み

東南アジアリージョンからも使える様だ!!

ローカルネットワークゲートウェイ 東日本で作成済みだが東南アジアからも使える

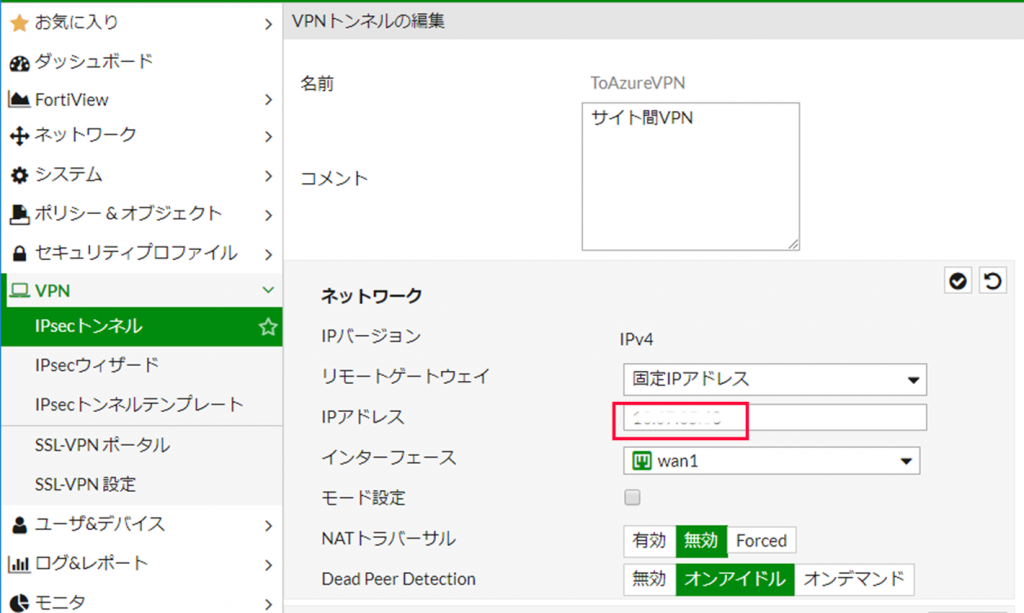

6.VPN デバイスの構成(オンプレ側)

設定ファイアウォール FortiGate 200E(FortiOS 5.4)

以下「5.Configuring the FortiGate tunnel」以降参考

トンネルの作成

Azureの仮想ネットワークゲートウェイのパブリックIPアドレスを入力

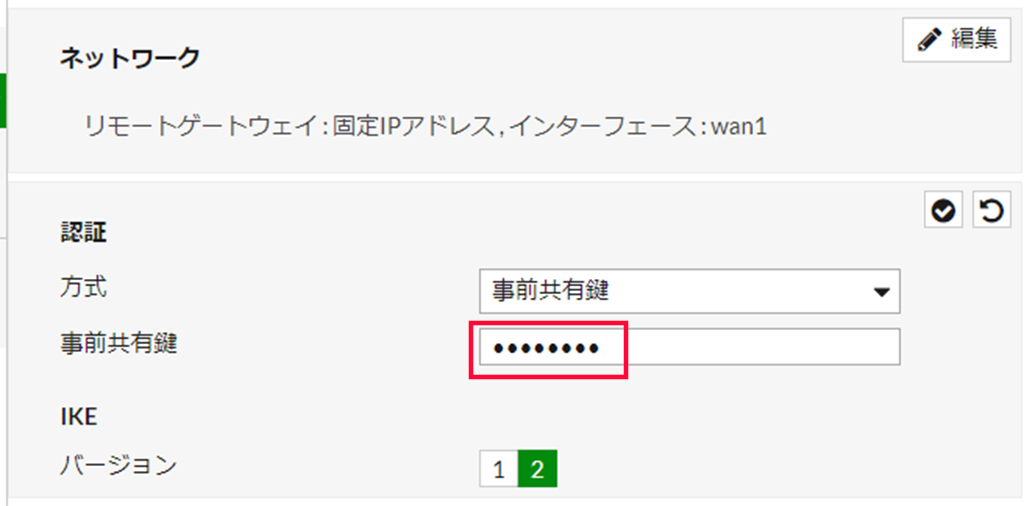

トンネル情報 事前共有キーを入力(メモっておく)

下の「7.VPN接続を作成する」でAzure側でも必要

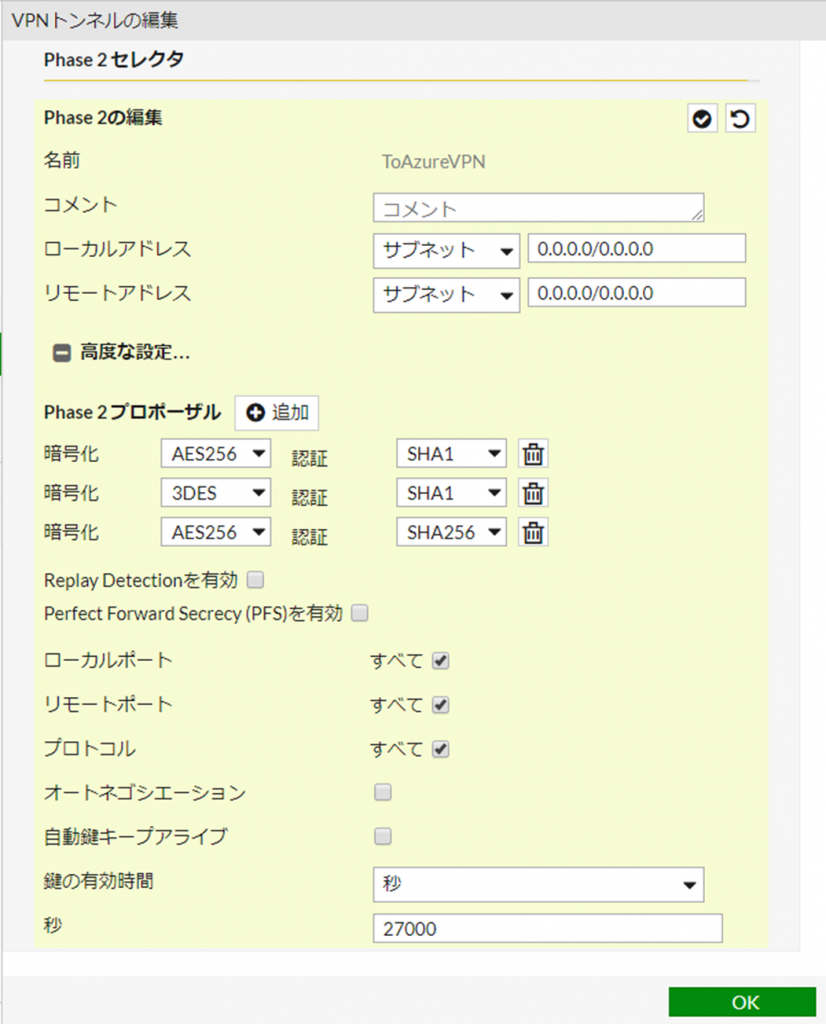

トンネル情報 とにかくFortiGateの指示通りに

トンネル情報 ひたすらFortiGateの指示通り

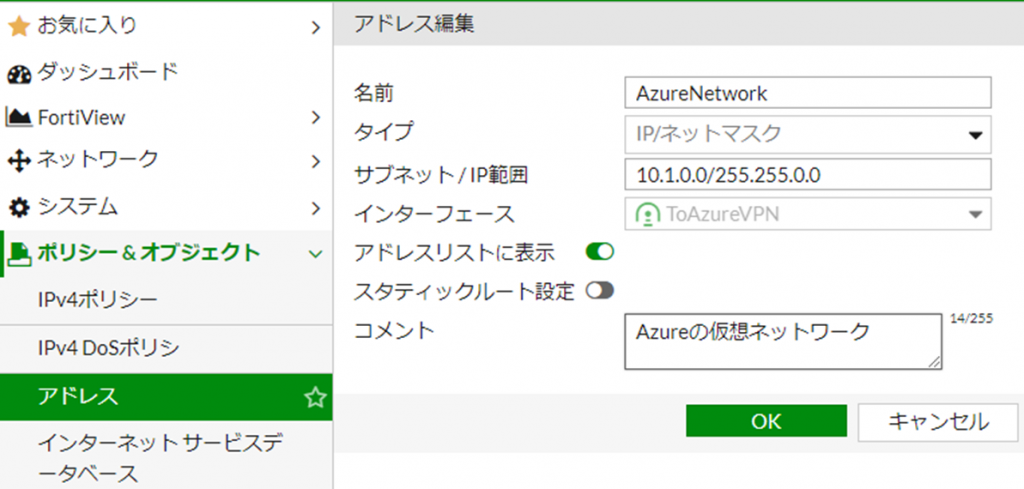

Azureファイアウォールオブジェクトの作成

Azureの仮想ネットワーク情報を入力

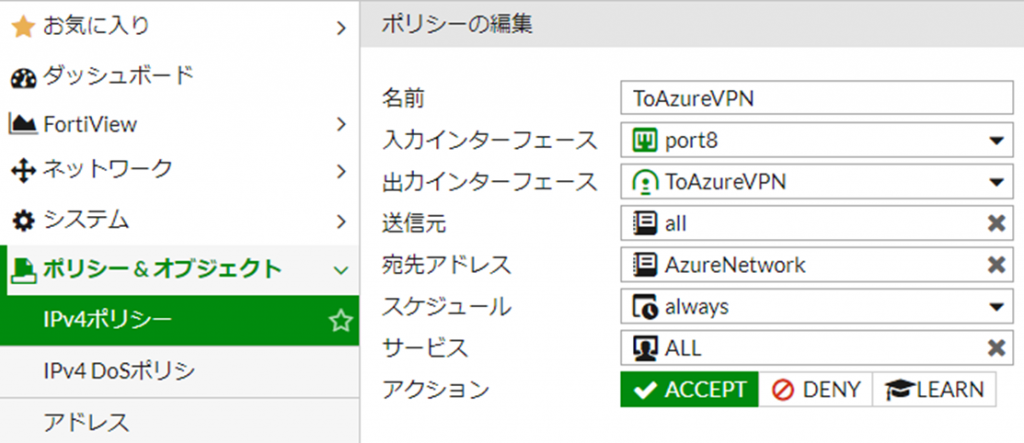

ポリシーの作成(Lan → Azure) NAT無効

ポリシーの作成(逆方向 Azure → Lan) NAT無効

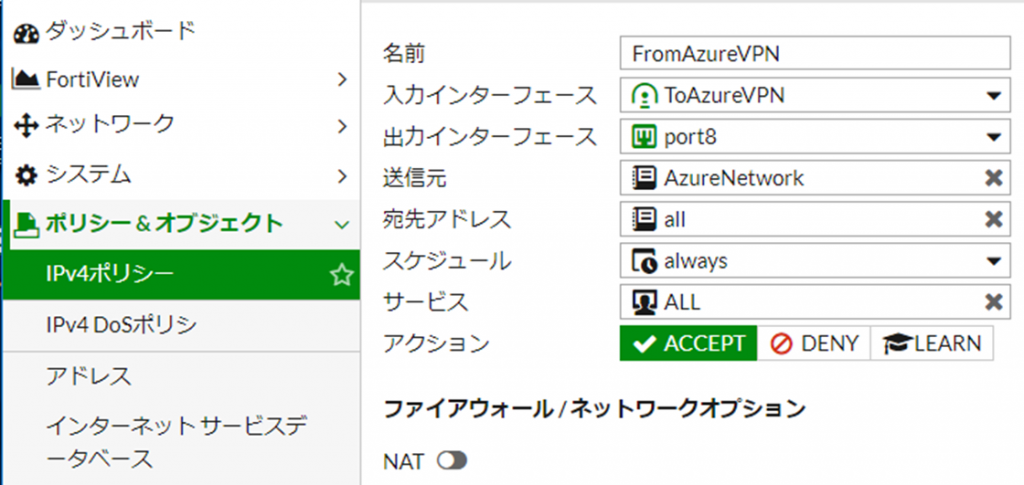

ルーティングの設定

Azureのプライベートアドレス宛はトンネルへ

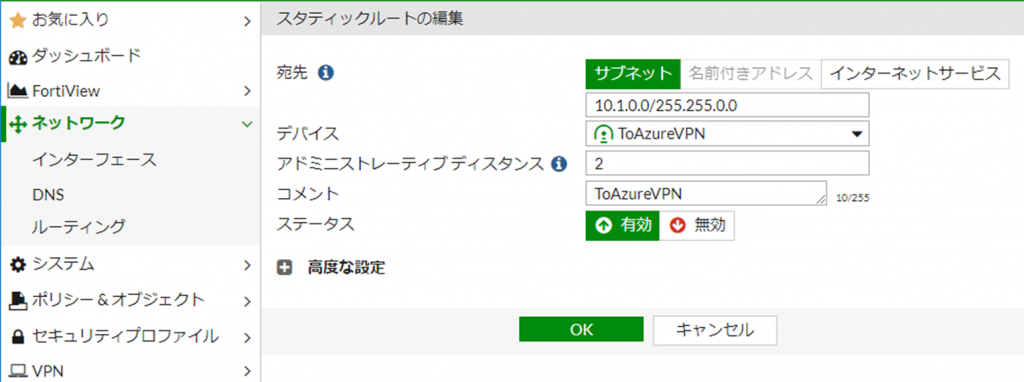

7.VPN 接続を作成する(Azure)

仮想ネットワークゲートウェイのページで「接続」「+追加」「接続の追加」

共有キー(PSK)はFortiGateで設定したものを入力

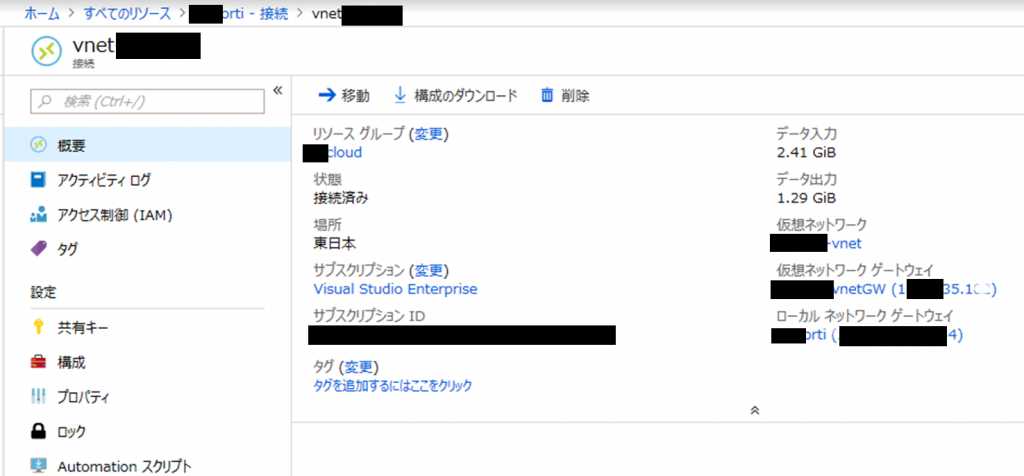

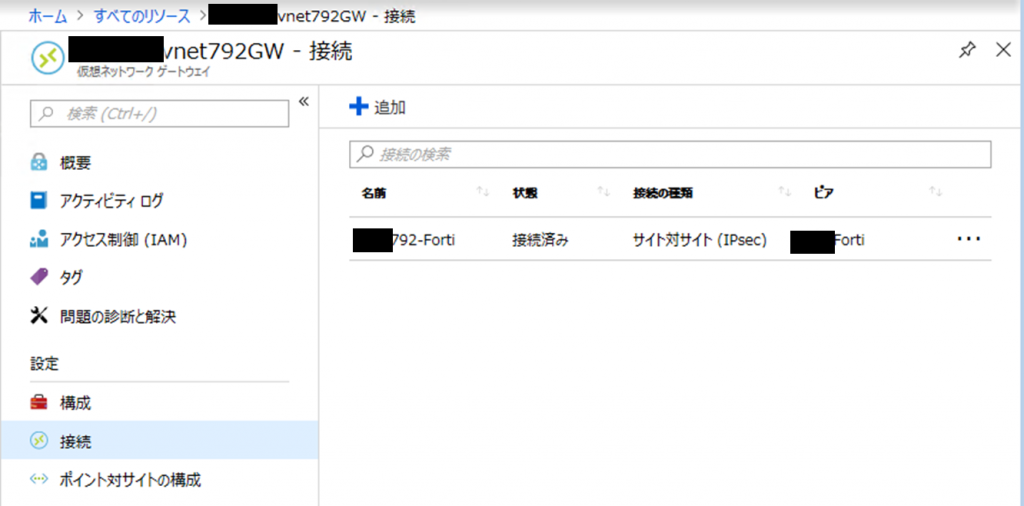

VPN 接続の確認

仮想ネットワークゲートウェイ > 接続 で状態が「接続済み」なのでOK

「ピア」が「ローカル ネットワーク ゲートウェイ」でオンプレ側接続ゲートウェイ

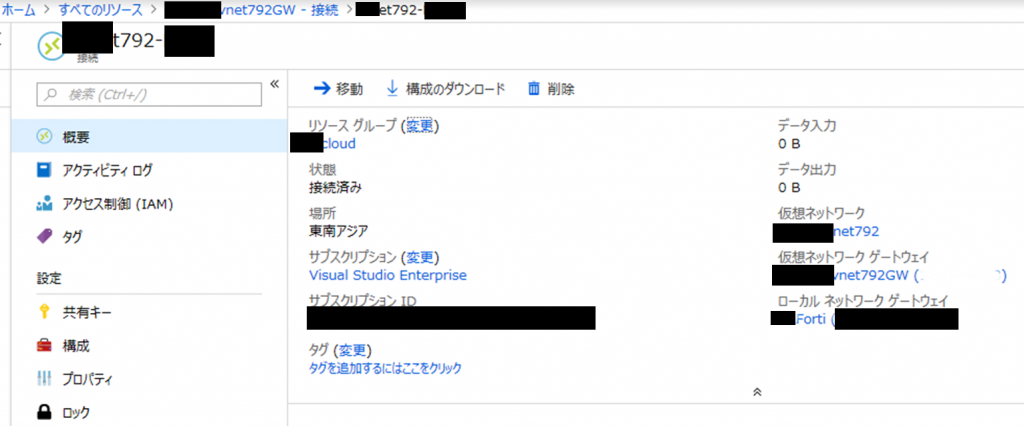

上の行をクリックすると 接続の詳細が見える

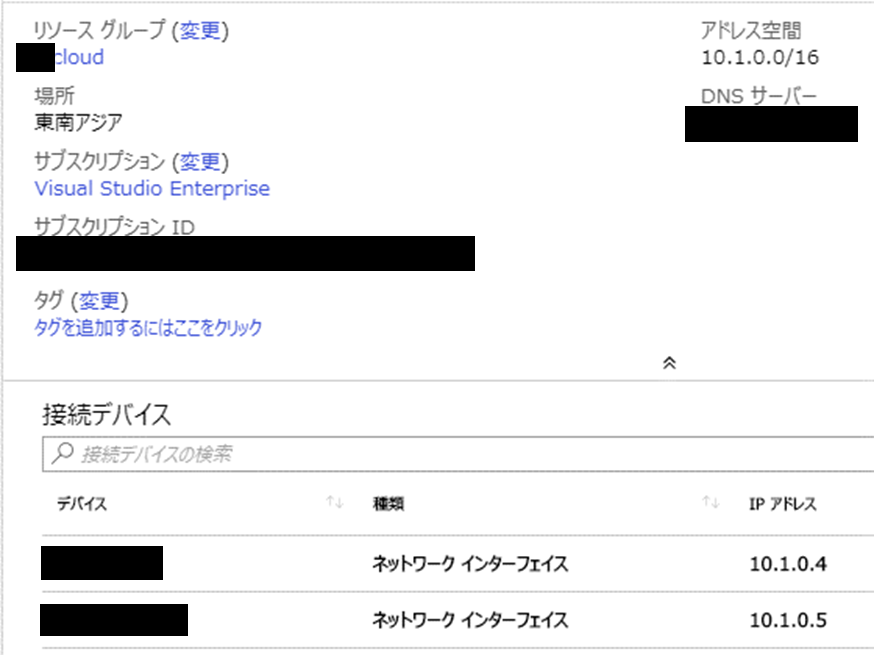

ホーム > すべてのリソース > 仮想ネットワークゲートウェイ > 仮想ネットワーク

仮想マシン一覧が表示される

参考にさせていただいた Microsft社 FORTINET社のインストールマニュアル 結構解り易くすんなり構築できた。クラウドに注力している感じを受けた。

コメント

[…] 参考:システム開発等の作業メモ ITブログ Azure Portal でVPN構築 サイト間接続 […]